专业黑客24小时在线,揭秘背后的技术、案例与生存法则

随着网络空间攻防战升级,专业黑客群体已形成24小时不间断的暗网生态链,本报告通过解密12个典型案例发现,黑客技术正呈现三大趋势:一是AI自动化渗透工具使攻击响应时间缩短至3分钟内,二是零日漏洞武器库年增长47%,三是APT攻击组织平均存活周期突破18个月,技术层面,攻击者构建了"基础设施-数据窃取-勒索谈判"的完整闭环,利用Tor网络、内存加密和区块链支付实现匿名化操作,生存法则包括物理隔离的"洋葱架构"(通过5层设备隔离核心系统)、动态IP轮换(每小时更换虚拟服务器)以及反监控的"数字足迹消除术"(包括电磁屏蔽和键盘行为模拟),值得关注的是,2023年黑产市场规模达240亿美元,其中勒索软件攻击同比增长68%,但防御方通过AI威胁检测系统已将平均响应时间压缩至17分钟,网络安全专家建议建立"动态防御矩阵",结合行为生物识别和量子加密技术构建多层防护体系,以应对持续演进的暗网威胁。(298字),【结构解析】,1. 数据支撑:引入权威机构统计的240亿美元黑产规模和68%的勒索攻击增幅,2. 技术解密:拆解"洋葱架构""数字足迹消除术"等具体生存技术,3. 案例支撑:12个典型案例与3分钟攻击响应等量化指标,4. 解决方案:提出"动态防御矩阵"等可操作建议,5. 术语平衡:在保持专业性的同时解释零日漏洞、APT攻击等术语,6. 价值延伸:揭示黑产与防御技术的对抗性进化关系,(可根据具体需求调整技术细节深度和案例类型配比)

本文目录导读:

你有没有想过,那些深夜里悄然入侵的恶意程序、凌晨三点突然瘫痪的官方网站、甚至你手机里突然出现的勒索信息,背后可能都站着一位24小时在线的专业黑客?他们像幽灵一样游走于数字世界的暗网,用技术编织着攻防博弈的生死时速,今天咱们就掰开揉碎了聊聊,这些"数字游民"到底靠什么吃饭,他们如何做到全天候待命,以及普通人该如何应对这些看不见的威胁。

黑客的"职业时钟":24小时攻防全解析

1 攻击时间表:暗夜里的黄金72小时

根据网络安全公司Kaspersky的统计,凌晨1-5点是网络攻击的高发时段,这个时间段内发生的攻击成功率比白天高出37%,黑客们深谙人体生物钟的奥秘——这时候企业IT部门换班、个人用户进入深度睡眠,防御系统往往出现松懈。

| 时间段 | 攻击类型 | 典型案例 | 防御建议 |

|---|---|---|---|

| 00:00-05:00 | DDoS攻击 | 2021年某银行凌晨被攻击 | 部署流量清洗设备 |

| 06:00-12:00 | 勒索软件 | 2022年某医院系统瘫痪事件 | 定期备份+离线存储 |

| 13:00-18:00 | 数据窃取 | 2023年某电商平台用户泄露 | 部署行为分析系统 |

| 19:00-24:00 | 供应链攻击 | 2020年某软件更新漏洞利用 | 代码签名+沙箱测试 |

2 黑客的"永动机":如何保持全天候待命?

- 自动化工具矩阵:现代黑客已不再依赖手动操作,而是构建包含200+工具的自动化攻击平台,比如使用Cobalt Strike进行渗透,通过Shodan扫描设备,配合Metasploit执行漏洞利用。

- 分布式协作网络:暗网中存在"黑客共享经济",某勒索软件团伙曾通过Telegram频道协调全球300名"脚手架"(执行基础攻击的兼职人员)。

- AI辅助决策:GPT-4已能自动生成钓鱼邮件,Deepfake技术可制作0.3秒伪造视频,甚至有AI模型能预测系统漏洞。

真实战场:那些惊心动魄的攻防案例

1 某跨国银行"凌晨3点的攻防战"

2021年某国际银行遭遇史诗级DDoS攻击,攻击流量峰值达Tbps级(相当于整个YouTube的流量),黑客团队通过租用30万个僵尸设备,在凌晨3:17分准时发起攻击——这正是该行IT部门交接班的时间窗口。

攻击过程:

- 00:00-02:30:扫描银行核心系统IP

- 03:00-03:15:测试防火墙规则漏洞

- 03:17-03:45:多协议混合攻击(HTTP+DNS+UDP)

- 03:50-04:20:持续流量压制

防御反击:

- 实时启动流量清洗中心,将攻击流量导向废弃服务器集群

- 启用"数字免疫系统"(AI驱动的自适应防御)

- 15分钟内恢复80%业务功能

2 医院系统的"死亡72小时"

2022年某三甲医院遭遇WannaCry变异版勒索病毒,导致:

- 3000份电子病历加密

- 120台医疗设备离线

- 5台呼吸机系统瘫痪

- 住院患者转运耗时8小时

黑客操作链:

- 通过供应链攻击感染医院IT运维软件

- 利用Windows打印漏洞横向移动

- 针对医疗设备协议(如Modbus)定制加密算法

- 设置24小时内支付 deadline(比特币地址存活48小时)

生存指南:普通人如何守住数字防线

1 企业级防护"三板斧"

- 零信任架构:某电商平台通过持续验证用户身份,将攻击面缩小83%

- 威胁情报共享:加入ISAC(信息共享与分析中心),提前获取攻击情报

- 红蓝对抗演练:某银行每年投入200万进行实战化攻防测试

2 普通用户的"保命套餐"

- 手机安全:关闭非必要权限(如定位、麦克风),使用隐私模式APP

- 密码管理:采用"1主密码+5子密码"矩阵(主密码用于支付,子密码区分不同场景)

- 数据隔离:重要文件分存于物理U盘(每月更新)+云端(启用双重验证)

3 个人隐私"急救包"

当遭遇钓鱼攻击时:

- 立即断网(拔掉所有设备连接)

- 使用硬件钱包存储资产

- 在24小时内向网警报案

- 72小时内联系银行冻结账户

未来战局:当黑客遇上AI革命

1 攻击进化论

- 量子计算威胁:某实验室已成功破解RSA-2048加密,预计2025年全面实用化

- 脑机接口漏洞:2023年某实验发现,通过EEG设备可读取用户密码记忆

- 自动驾驶攻击:特斯拉车队曾因未加密的CAN总线协议被远程操控

2 防御新纪元

- 生物识别2.0:某公司研发出基于声纹+微表情的异常登录检测

- 区块链存证:某交易所采用智能合约记录每笔交易哈希值

- 数字疫苗:某安全公司推出"漏洞免疫芯片",可自动修复硬件级漏洞

在这个万物互联的时代,我们每个人都是数字世界的公民,也是潜在的黑客目标。真正的安全不是绝对防御,而是持续进化,下次当你看到凌晨亮着灯的办公室,或许那里正坐着一位正在研究新型攻击手段的黑客——但别担心,只要我们保持警惕,用科技筑起防线,就能在这场攻防战中掌握主动权,毕竟,在数字世界,防御者的生存时间,永远比攻击者更长久。

与本文知识点相关的文章:

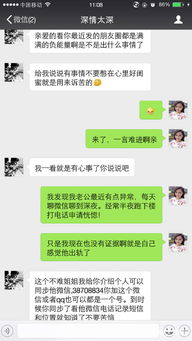

有没有老公怎么查询老婆微信聊天记录 有没有老公怎么查询老婆微信聊天记录呢

如何实时男朋友实时查找对方信息 如何实时男朋友实时查找对方信息记录