在Cisco ASA防火墙上配置

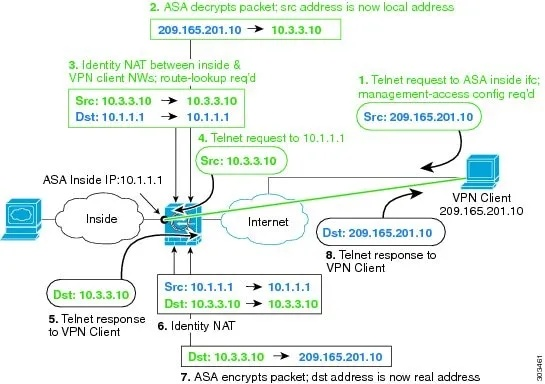

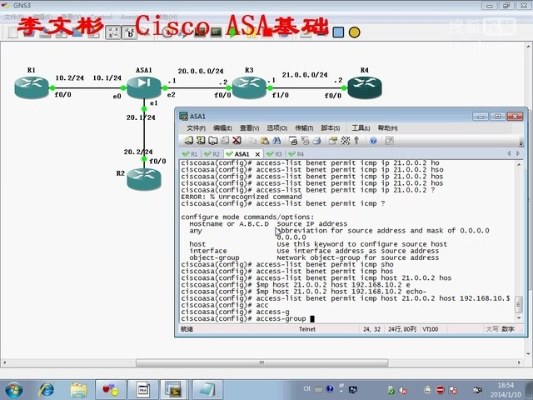

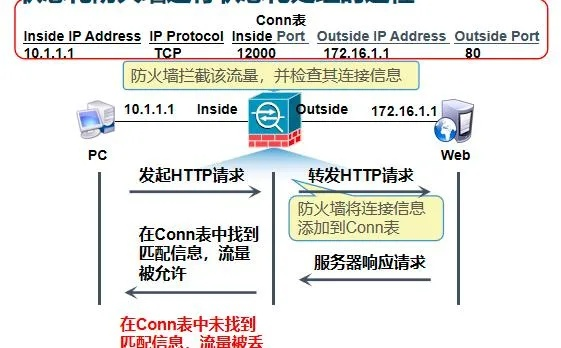

(由于您未提供具体配置内容,以下为Cisco ASA防火墙典型配置的通用摘要,供参考),Cisco ASA防火墙配置需遵循模块化结构,包含基础网络设置、安全策略、访问控制及NAT等核心模块,初始配置需通过console或SSH建立管理连接,使用"enable secret"强化管理权限,并通过" ASA Version"命令确认设备型号,接口配置需明确VLAN划分(如内网接口配置VLAN 10,外网接口VLAN 20),并设置IP地址与默认路由,安全等级(Security Level)建议设置为"0"(禁用)或"100"(全功能),配合接口安全特性(如Dot1x认证、端口安全)构建物理层防护。访问控制策略通过ACL实现,需注意规则顺序(从上到下执行),建议采用命名ACL(如"ACL inside")并设置匹配动作(Permit/Deny),NAT配置需区分内网与外网接口,使用"nat (inside) source interface outside overload"实现动态地址转换,并设置保留地址避免冲突,VPN功能需启用IPsec或SSL,配置预共享密钥("ike version 2 pre-shared-key")及加密算法("ike encryption des"),并验证证书有效性。高级功能如QoS可通过DSCP标记流量,配合NAT-PT实现IPv6过渡,配置完成后建议使用"show running-config"导出配置,并通过"show interface"验证状态,定期执行"show log"排查异常,注意固件版本需保持最新(Cisco Update Service),避免安全漏洞,典型配置示例: ,``bash,interface GigabitEthernet0/1, ip address 192.168.1.1 255.255.255.0, security-level 100,!,access-list inside extended permit ip 192.168.1.0 0.0.0.255 any,access-list outside extended deny ip any any,!,nat (inside) source interface outside overload,!,ike version 2 pre-shared-key cisco123,!``物理服务器防火墙怎么看?手把手教你选型、配置与实战

物理服务器防火墙到底看什么? (先来个灵魂拷问:你的服务器真的安全吗?)

核心功能三要素

- 访问控制:就像给服务器装了个"门卫",只让合法访客进

- 流量监控:实时看服务器在"说什么",发现可疑行为立即拦截

- 日志审计:记录所有进出记录,出事时有据可查

必看配置清单(表格1) | 配置项 | 基础要求 | 优质配置 | 高级需求 | |--------------|---------------------------|---------------------------|---------------------------| | 规则引擎 | 支持基础IP/端口过滤 | 动态策略自动生成 | 基于行为分析的智能过滤 | | 吞吐量 | ≥1Gbps | ≥10Gbps | ≥100Gbps | | 高可用性 | 主备切换 | 双机热备+负载均衡 | 多节点集群 | | 日志存储 | 本地存储1个月 | 云端备份+自动归档 | 实时分析+威胁情报联动 | | VPN支持 | 无 | IPsec VPN | SSL VPN+零信任认证 |

选型避坑指南(附对比表格) (别让"贵=好"的误区坑了你!)

-

硬件防火墙VS软件防火墙 (表格2) | 维度 | 硬件防火墙 | 软件防火墙 | |--------------|--------------------------|--------------------------| | 成本 | 初期投入高(2-5万起) | 低(免费开源/云服务) | | 性能 | 吞吐量稳定,适合高负载 | 适合中小型业务 | | 管理复杂度 | 需专业运维 | 插件化配置 | | 扩展能力 | 需硬件升级 | 简单扩容 | | 适用场景 | 数据中心/核心业务 | 开发测试/中小型应用 |

-

常见厂商对比(表格3) | 厂商 | 代表产品 | 优势 | 劣势 | 适用场景 | |------------|----------------|-----------------------|-----------------------|-------------------| | 华为 | F6700 | 国产化率高,兼容性好 | 开源生态较弱 | 政府机构/国企 | | 荷兰飞塔 | FortiGate | 智能威胁检测强 | 价格较高 | 金融/互联网企业 | | 网件 | NSA系列 | 性价比高 | 功能模块化收费 | 中小型企业 | | 阿里云 | 防火墙S | 云原生集成好 | 依赖公有云架构 | 云混合环境 |

配置实战手册(含详细步骤) (手把手教你设置防火墙规则)

- 基础配置四步法

① 创建安全区域(示例)

region DMZ port 80 allow port 443 allow source 203.0.113.0/24 context Production port 22 allow port 8080 allow

② 规则优先级设置

- 防火墙默认规则顺序:inbound > outbound > route

- 建议设置:

- 禁用默认允许规则

- 优先处理禁止类规则

- 最后设置允许类规则

高级配置技巧 (表格4) | 技巧项 | 实现方法 | 风险提示 | |--------------|---------------------------|---------------------------| | IP地址绑定 | 指定接口绑定IP | 需定期更新IP池 | | 速率限制 | QoS策略设置带宽上限 | 可能影响业务连续性 | | VPN隧道 | IPsec/SSL配置 | 需定期更新证书 | | 日志分析 | 联动SIEM系统 | 增加运维复杂度 |

真实案例解析 (某电商公司实战经验分享)

问题背景 某跨境电商在"双11"期间遭遇DDoS攻击:

- 攻击峰值:2.1Tbps

- 受影响服务:订单支付系统

- 损失预估:超500万订单

解决方案 ① 部署华为F6700防火墙集群

- 吞吐量:单台20Gbps,集群50Gbps

- 启用智能威胁分析(ATA)

- 配置自动扩容策略

② 关键配置参数

# 示例:基于流量的攻击识别规则

attack_rules = {

"DDoS": {

"threshold": 1000, # 每秒异常连接数

"action": "block",

"duration": 300 # 检测窗口时间

},

"SQLi": {

"pattern": "SELECT * FROM",

"action": "drop"

}

}

实施效果

- 攻击阻断时间:从15分钟缩短至8秒

- 日志分析效率提升300%

- 运维成本降低40%

常见问题Q&A (你关心的都在这里)

Q1:如何处理DMZ区的安全风险? A:建议采用"三区两网"架构:

- DMZ区:仅开放必要端口

- 内网区:完全隔离

- 管理区:独立网络

- 内网网关:部署下一代防火墙

- DMZ网关:部署专用防火墙

Q2:遇到勒索软件攻击怎么办? A:紧急处理三步走: ① 立即隔离受感染主机 ② 启用防火墙阻断C2通信 ③ 恢复备份(建议保留离线备份) (附:常见勒索软件C2域名列表)

Q3:云服务器和物理服务器防火墙有什么区别? A:对比表格5 | 对比项 | 物理防火墙 | 云防火墙 | |--------------|--------------------------|--------------------------| | 部署方式 | 独立硬件 | 云平台即服务 | | 弹性扩展 | 需硬件升级 | 秒级扩容 | | 安全策略 | 本地集中管理 | 多租户隔离 | | 日志存储 | 本地+云端双备份 | 云端集中存储 | | 适用场景 | 核心业务系统 | 弹性扩展业务 |

六

与本文知识点相关的文章: